1.问题描述

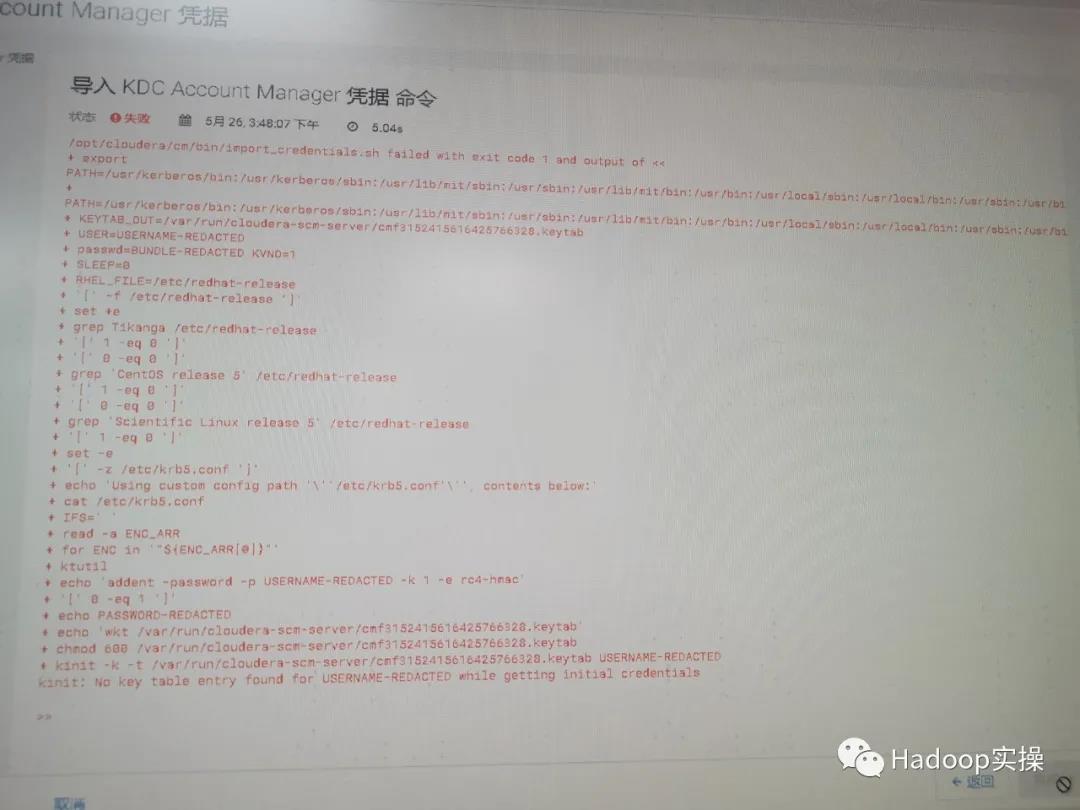

CDP7.1.6集群在启用Kerberos的操作中,导入KDC Account Manager凭证时报如下异常:

/opt/cloudera/cm/bin/import_credentials.sh failed with exit code 1 and output of <<

kinit: No key table entry found for USERNAME-REDACTED while getting initial credentials-

测试环境:

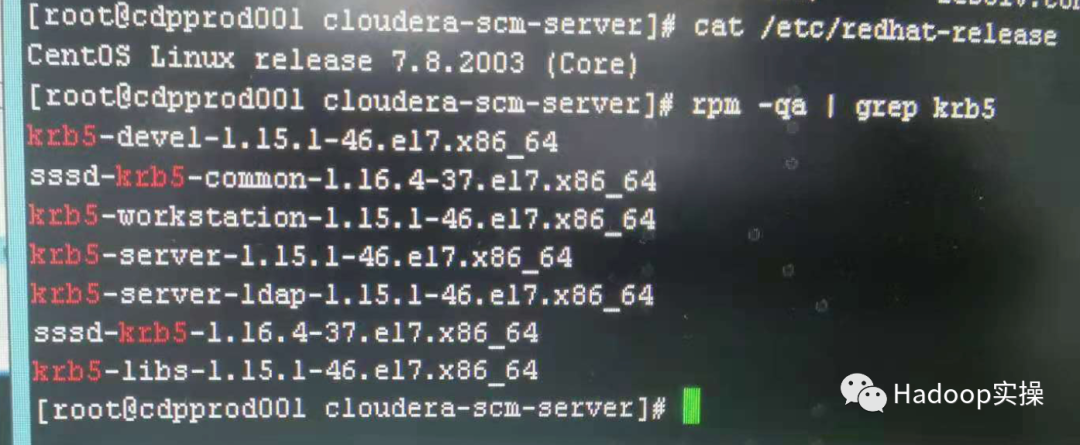

1.操作系统版本为7.8

2.Kerberos版本为1.15.1-46

3.CDH版本为7.1.6,CM版本为7.3.1

2.异常分析

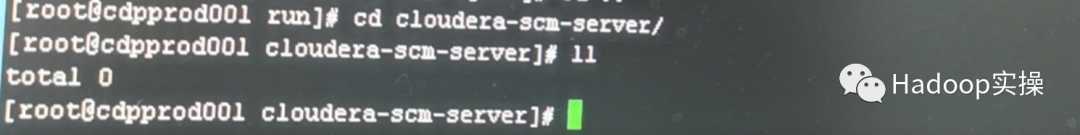

1.根据报错日志可以看到,导入KDC Account Manager操作过程中会在/var/run/cloudera-scm-server目录下生成一个keytab文件

2.经检查是否生成keytab文件(进行此步骤前需保证本地安装的Kerberos所有配置及用户没有问题)

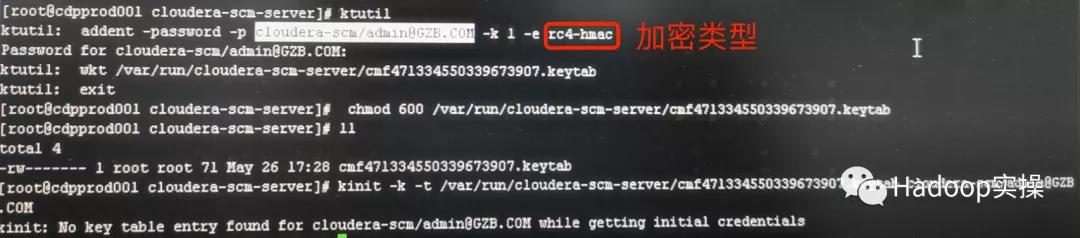

3.通过执行脚本中的命令,来生成一个keytab文件进行测试,操作命令如下:

ktutil

addent -password -p cloudera-scm/admin -k 1 -e rc4-hmac

wkt cloudera.keyrab

kinit -kt cloudera.keytab cloudera-scm/admin

如上图keytab生成过后还是不能登陆cloudera-scm/admin用户,此时怀疑是加密类型不匹配导致。

4.使用同样的命,更改加密类型生成keytab文件进行测试,生成的keytab可以正常的kinit

ktutil

addent -password -p cloudera-scm/admin -k 1 -e aes256-cts

wkt cloudera.keyrab

kinit -kt cloudera.keytab cloudera-scm/admin通过该操作,进一步的确认了是加密类型导致的问题。

3.异常解决

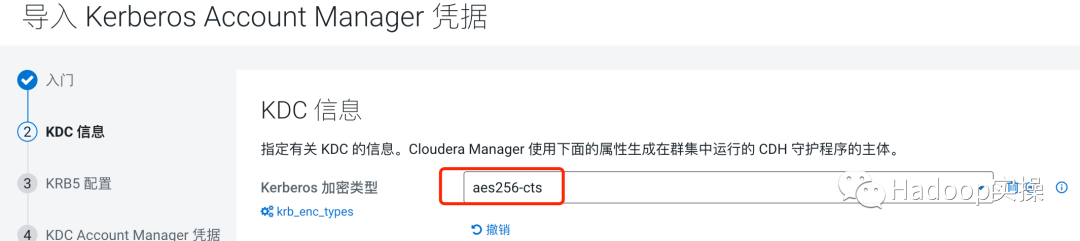

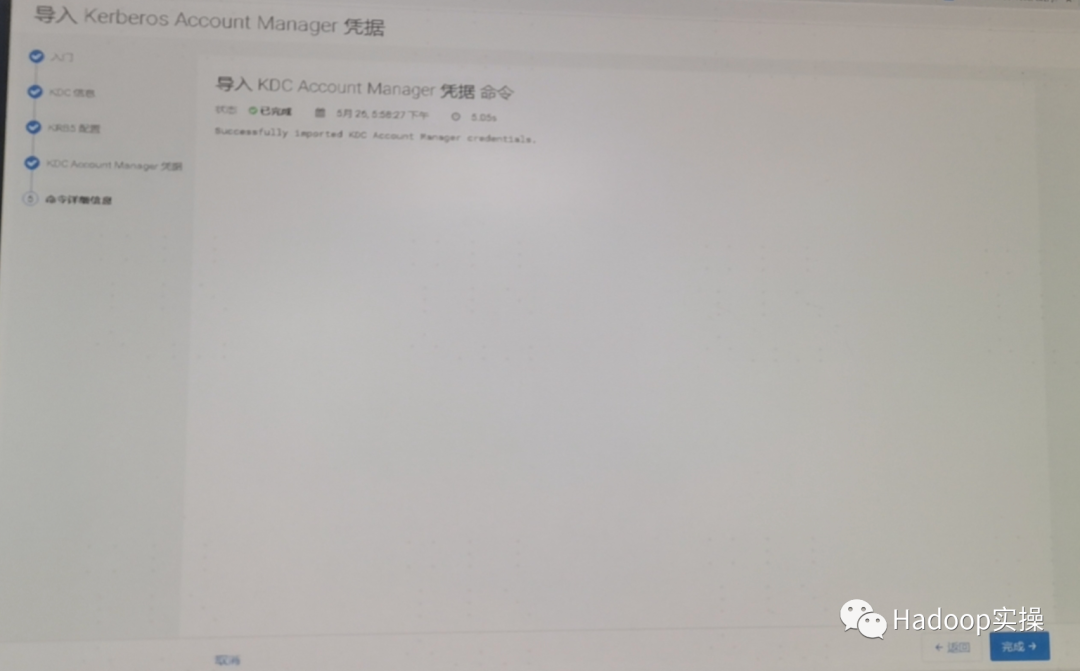

在启用KDC的向导界面,导入Kerberos Account Manager--》将加密类型修改为” aes256-cts”,再次进行导入问题解决

4.总结

1.安全环境的CDP都是集成Kerberos服务,一般集群安装的Kerberos服务都是使用OS对应版本自带的安装包,在此次的安装环境中使用的krb5版本(1.15.1-46)相较于低版本的OS带的krb5版本要高一些,默认已不支持rc4-hmac加密类型。

2.在CDP中启用Kerberos,默认采用的加密类型为rc4-hmac,因此在高版本的kdc服务中需要考虑将加密类型修改为aes256-cts。